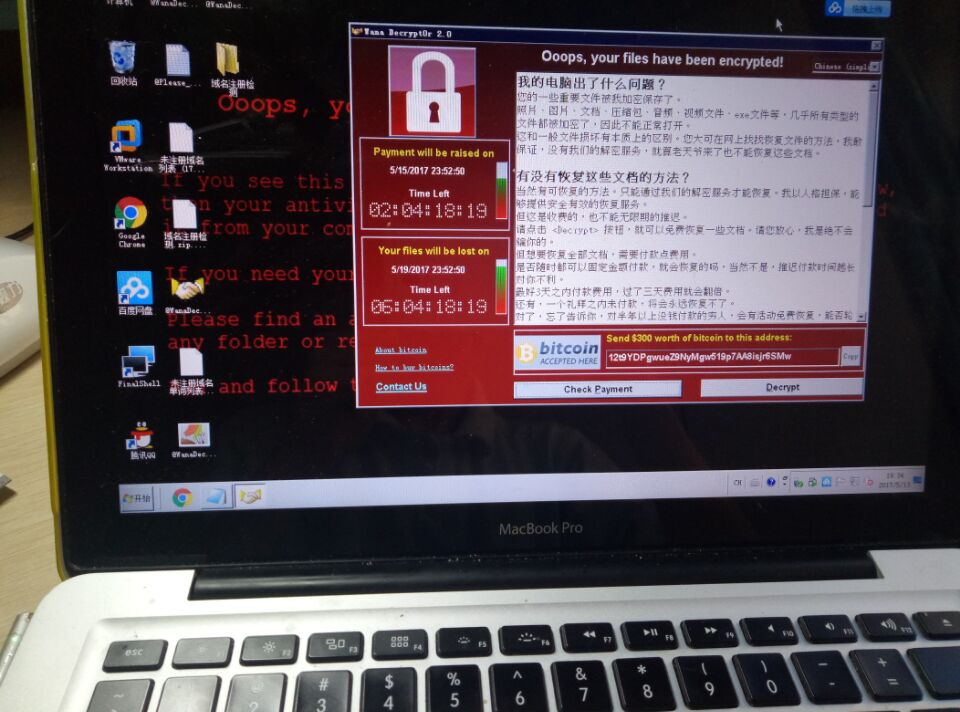

昨天中了这个恶心的病毒但早在 2017 年 3 月 20 日为软就发布了 MS17-010 windows SMB 的漏洞,并且有了针对性利用工具演示视频:演示视频

没有中病毒的朋友可以使用检测工具修复漏洞以免感染

检测工具下载地址:下载检测工具

最终只好全格式 做了 server 2016 还好网站使用 VM 开的 centos 做的要不然数据也一去不复返

预防措施

1、确保 135,137,139,445 端口已通过路由器、端口策略,防火墙封闭的,或者其他安全工具(比如 360NSA 武器库免疫工具:http://dl.360safe.com/nsa/nsatool.exe)补丁过的,可以不打微软补丁,但若不清楚或者不确定的,请务必打上微软的补丁

2、2008 和 2003、XP 必打,现在均有漏洞批量利用工具

2012 和 2016 好一些没有大面积被黑,但是都建议打上对应补丁,因为没有批量利用工具做出来,不代表这个漏洞是无法利用的,有可能只是工具还没开发出来而已,打上更安全

以下为 20170513 微软最新发布的 XP 和 2003 特别版补丁

20170513 微软发布了 Windows XP 和 Windows 2003 的 ms17-010 特别版补丁,详情请看以下链接

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

winxp 特别补丁 – KB4012598

winxp sp3 32 位 Security Update for Windows XP SP3 (KB4012598)

winxp sp2 64 位 Security Update for Windows XP SP2 for x64-based Systems (KB4012598)

win2003 特别补丁 – KB4012598

win2003 32 位 Security Update for Windows Server 2003 (KB4012598)

win2003 64 位 Security Update for Windows Server 2003 for x64-based Systems (KB4012598)

以下为 2008R2 SP1、2012R2、2016 补丁

2008R2 SP1 补丁 KB4012212、KB4012215

2012R2 补丁 KB4012213、KB4012216

March, 2017 Security Only Quality Update for Windows Server 2012 R2 (KB4012213)

March, 2017 Security Monthly Quality Rollup for Windows Server 2012 R2 (KB4012216)

2016 补丁 KB4013429

Cumulative Update for Windows Server 2016 for x64-based Systems (KB4013429)

以下为 win7 SP1 和 win10 1607 补丁

win7 SP1 补丁 KB4012212、KB4012215

win7 SP1 32 位

March, 2017 Security Only Quality Update for Windows 7 (KB4012212)

March, 2017 Security Monthly Quality Rollup for Windows 7 (KB4012215)

win7 SP1 64 位

March, 2017 Security Only Quality Update for Windows 7 for x64-based Systems (KB4012212)

March, 2017 Security Monthly Quality Rollup for Windows 7 for x64-based Systems (KB4012215)

win10 1607 补丁 KB4013429

win10 1607 32 位

Cumulative Update for Windows 10 Version 1607 (KB4013429)

win10 1607 64 位

Cumulative Update for Windows 10 Version 1607 for x64-based Systems (KB4013429)

还有一个小工具 工具下载

解决方案

微博原文

下载地址

解密方法 1

https://noransom.kaspersky.com/(据说是攻破了黑客的密钥库,利用已有密钥研究出了反向破解的黑科技),有一定概率能够恢复文件。总之不要交易!不要让黑客有能力扩散病毒!!!

1:打开自己的那个勒索软件界面,点击 copy. (复制黑客的比特币地址)

2:把 copy 粘贴到 btc.com (区块链查询器)

3:在区块链查询器中找到黑客收款地址的交易记录,然后随意选择一个 txid(交易哈希值)

4:把 txid 复制粘贴给 勒索软件界面按钮 connect us.

5:等黑客看到后 你再点击勒索软件上的 check payment.

6:再点击 decrypt 解密文件即可。

解锁软件:https://github.com/QuantumLiu/antiBTCHack

实际上并不是物理解密文件

解密方法 2

下载安装 ESET、Bitdefender、卡巴斯基三款中的任意一款

![[玩个球,失效了]青龙面板2.8ninja京东扫码获取CK搭建指南](https://digac.icu/wp-content/themes/Git-alpha/timthumb.php?src=https://www.digac.icu/wp-content/uploads/2021/07/2021072802283223.jpg&h=110&w=185&q=90&zc=1&ct=1)